정처기 5과목

ICMP가 패킷을 많이 쏘니 핑 하고 죽어삣네. 핑 오브 데스

Piggyback Attack(피그백 공격) : 공격자가 다른 사용자의 연결에서 계정을 사용하지 않는 비활성 기간(비활성 간격)을 이용하여 시스템에 액세스(접근)한다. 이는 간선(회선 간) 공격이라고도 불린다

1. 지식 - 본인이 알고 있는 것 (ex. 패스워드, PIN 등)

2. 소유 - 본인이 가지고 있는 것 (ex. 토큰, 스마트카드 등)

3. 존재 - 본인을 나타내는 것 (ex. 홍채, 지문 등)

4. 행위 - 본인이 하는 것 (ex. 서명, 움직임, 음성 등)

DES의 키는 7비트마다 오류 검출을 위한 정보가 1비트씩 들어가기 때문에 실질적으로는 56비트이다.

AES는 암호화 알고리즘은 AES-128, AES-192, AES-256로 나뉘어지며 숫자는 비트수 이다.

자원 삽입 : 자원을 조작 할 수 있는 문자열을 삽입하여 시스템이 보호하는 자원에 임의로 접근 할 수 있는 취약점

CBD 방법론의 개발 공정

1. 분석 → 사용자 요구사항 정의서, 유스케이스 명세서, 요구사항 추적표

2. 설계 → 클래스 설계서, UI(사용자 인터페이스) 설계서, 아키텍처 설계서, 인터페이스 설계서, 컴포넌트 설계서, 데이터베이스 설계서

3. 구현 → 프로그램 코드, 단위시험 결과서, 데이터베이스 테이블

4. 테스트(시험) → 통합시험 결과서, 시스템시험 결과서, 사용자 지침서, 운영자 지침서, 시스템 설치 결과서, 인수시험 시나리오, 인수시험 결과서

BLP 기밀성 모델: 정보의 불법적인 파괴나 변조보다는 불법적인 비밀 유출 방지에 중점 - 기밀성 강조

Clark-Wilson 무결성 모델: 비밀 노출 방지보다 자료의 변조 방지가 더 중요함(금융, 회계관련 데이터, 기업 재무재표 등)

Chinese Wall: 충돌을 야기시키는 어떠한 정보의 흐름도 없어야 한다. 이익의 충돌 금지, 최근 일을 한 적 있는 파트너는 동일 영역에 있는 다른 회사 자료에 접근해서는 안된다.

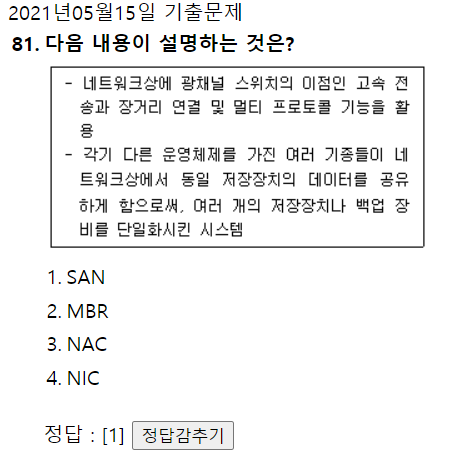

MBR은 memory buffer register으로, 기억장치를 출입하는 데이터가 잠시 기억되는 레지스터

NAC는 network access control, PC의 MAC주소를 IP 관리 시스템에 등록, 일관된 보안관리 기능을 제공

NIC는 물리 계층과 데이터 계층의 서비스를 제공

거리 벡터 라우팅 프로토콜

- Bellman-Ford 알고리즘 사용

- RIP 프로토콜(최대 홉 수 15)

- 인접 라우터와 주기적으로 정보 교환

링크 상태 라우팅 프로토콜

- Dijkstra 알고리즘 사용

- OSPF 프로토콜(홉 수 제한 없음)

- 최단 경로, 최소 지연, 최대 처리량

소프트웨어 품질 및 생산성 향상을 위해 소프트웨어 프로세스를 평가 및 개선하는 국제 표준 = SPICE

But : 공식 명칭 = ISO/IEC 15504 ( 대충 외우면 2번이 답이라고 체크할 수 있음 조심 )

- 기본 생명 주기 프로세스 : 획득, 공급, 개발, 운영, 유지보수 프로세스

- 지원 생명 주기 프로세스 : 품질 보증, 검증, 확인, 활동 검토, 문제 해결 프로세스

- 조직 생명 주기 프로세스 : 관리, 기반 구조, 훈련, 개선 프로세스

SPICE 모델은(불수 관확 예최) ㅄㄱㅎㅇ

수준 0부터 수준 5까지 총 6개의 수준이다.

0단계 불안정 (구현 전 or 목적 달성 전)

1단계 수행 (목적이 전반적으로 이뤄짐)

2단계 관리 (작업 산출물 인도)

3단계 확립(공학 원칙을 지킴)

4단계 예측(산출물의 양적 측정이 가능해져, 일관된 수행 가능)

5단계 최적화(지속적으로 업무 목적 만족)

<암호화 방식>

1. 단방향

1-1. 해시

종류 :

SHA, MD5, N-NASH, SNEFRU 등

특징 :

임의의 길이의 입력 데이터나 메시지를 고정 길이의 값이나 키로 변환

암호화, 무결성 검증을 위하여 사용

---------------

2. 양방향

2-1. 개인키 (암호화, 복호화 시 동일한 개인키를 이용)

종류 :

Stream 방식 (평문과 동일한 길이의 스트림을 생성하여 비트 단위로 암호화) : LFSR, RC4

Block 방식 (한 번에 하나의 데이터 블록을 암호화) : DES, SEED, AES, ARIA

특징 :

암호화/복호화 속도가 빠르며, 알고리즘이 단순, 공개키 암호 기법보다 파일 크기가 작음

사용자의 증가에 따라 관리해야 할 키의 수가 상대적으로 많아진다

2-2. 공개키 (암호화 시 사용자에게 공개되는 공개키 사용, 복호화 시 비밀키 사용, 비대칭 암호 기법이라고도 함)

종류 :

RSA

특징 :

키의 분배가 용이하고, 관리해야 할 키 수가 적음

암호화/복호화 속도가 느리며 알고리즘이 복잡, 개인키 암호화 방법보다 파일의 크기가 크다

라우터 : 브리지와 같이 LAN과 LAN의 연결 기능에 데이터 전송의 최적 경로를 선택할 수 있는 기능이 추가된 것으로. 서로 다른 LAN이나 LAN과 WAN의 연결도 수행한다.

세션하이재킹은 클라이언트의 세션을 가로채는 것이다.

탐지 기법에는

- 비동기화 상태 탐지

- ACK Storm

- 패킷 유실 및 재전송 증가 탐지

- 리셋탐지

키 개수는 10

비밀키(대칭키)는 N(N-1)/2 이고 45

공개키(비대칭키) 2N개 입니다. 20

cron : 스케쥴러를 실행시키기 위해 작업이 실행되는 시간 및 주기 등을 설정하게되는데 ()표현식을 통해 배치 수행시간을 설정

MQTT : 메세지 큐잉(QUEUING) 텔레메트리

| 87. | 정형화된 분석 절차에 따라 사용자 요구사항을 파악, 문서화하는 체계적 분석방법으로 자료흐름도, 자료사전, 소단위명세서의 특징을 갖는 것은? 구조적 개발 방법론 |

공개키 암호화 방식은 암호화와 복호화에 사용하는 키가 서로 다른 암호화 방식이다.

공개키 암호화는 키 분배가 용이하고, 관리해야 할 키 개수가 적다.

[ 소프트웨어 정의 데이터센터(SDDC : Software Defined Data Center) ]

인력 개입 없이 소프트웨어 조작만으로 자동 제어 관리한다

Grayware -- 바이러스, 트로잔등 악성프로그램과는 다르게 사용자 동의를 받아 설치하는 프로그램

[대칭키 암호화 = 개인키 = 단일키]

블록 암호화 방식 : DES, SEED, AES, ARIA

스트림 암호화 방식 : LFSR, RC4

훈남(Putnam)이 노력(노력분포도)해서 슬림(SLIM)해졌네

Zigbee:직비, 무선 메시 네트워크의 표준(저가, 저전력)

분산 서비스 공격용 툴의 종류에

1.Trin00

2.TFN(Tribe Flooding Network)

3.TFN2K

4.Stacheldraht

[백도어 탐지 방법 ]

: 무결성 검사 / 로그 분석 / SetUID 파일 검사 / 열린 포트 검사 / 바이러스 및 백도어 탐지 툴 이용